皆さんこんにちは。国井です。

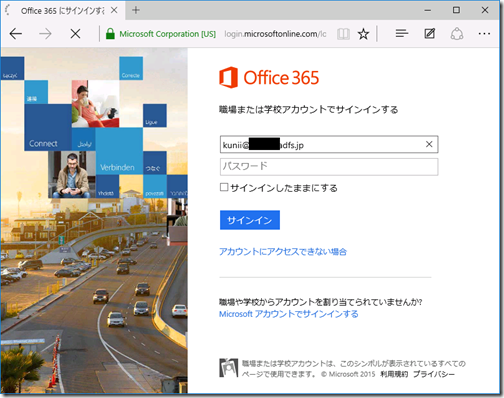

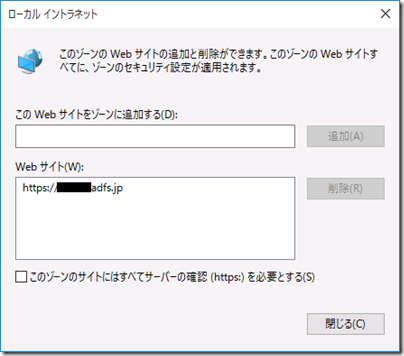

Office 365を利用時のシングルサインオン設定は私の周りでも

様々なご質問やご相談をいただくことが多く、年々ニーズの高まりを感じます。

そんな折、Azure Active Directory Connect (AADConnect)がGAされ、

広く一般にAADConnectを利用したシングルサインオン環境の構築ができるようになりました。

そこで今回はAADConnectを利用したOffice365のシングルサインオン環境の構築を

ステップバイステップで見てみたいと思います。

■ ■ ■

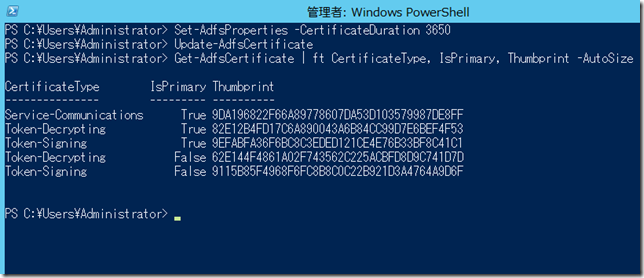

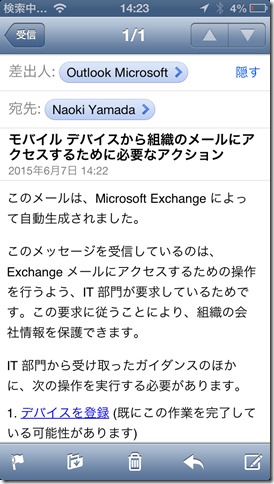

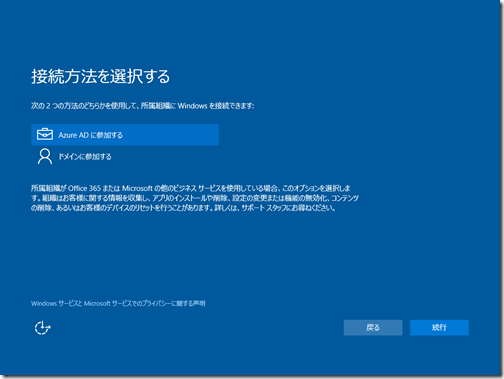

AADConnectを利用したOffice365のシングルサインオン環境の構築が

従来のシングルサインオン環境の構築方法と決定的に異なるのは設定の簡単さ。

これまでよりも必要な設定手順が大幅に簡略化され、AADConnectのウィザード画面から

ほとんどすべての作業ができてしまう、という優れものです。

ですが、実際にはAADConnectだけで、すべての設定が完了するわけではありません。

できること、できないことを確認しておきましょう。

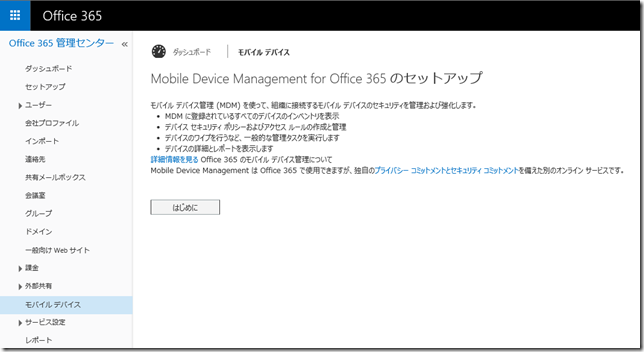

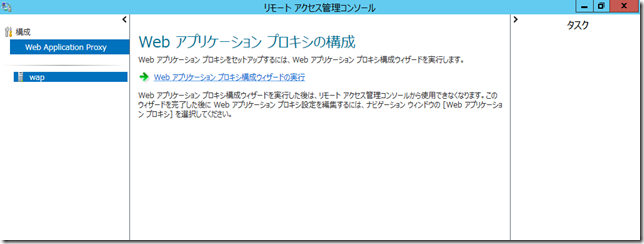

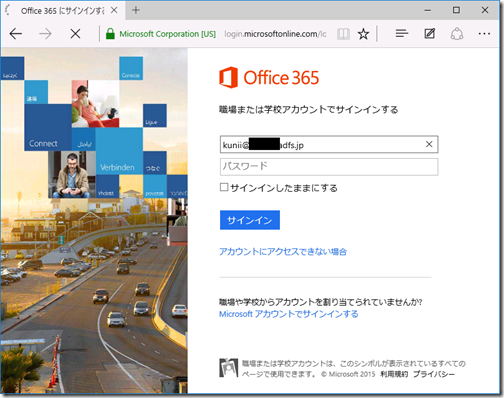

■AADConnectで実現可能なシングルサインオン環境の設定

・ディレクトリ同期ツールのインストールと設定

・ADFSのインストールと設定

・Webアプリケーションプロキシ(WAP)のインストールと設定

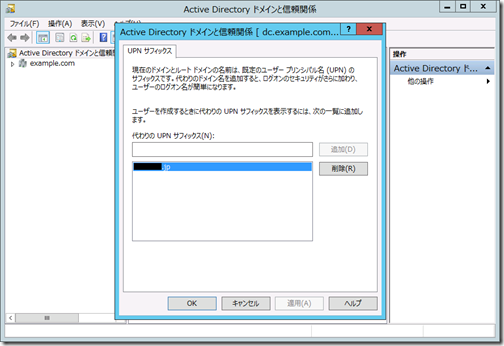

■AADConnectで実現できない設定(手動設定が必要な作業)

・Windows Server 2012 R2がインストールされたサーバー(ディレクトリ同期サーバー、ADFSサーバー、Webアプリケーションプロキシ用)の用意

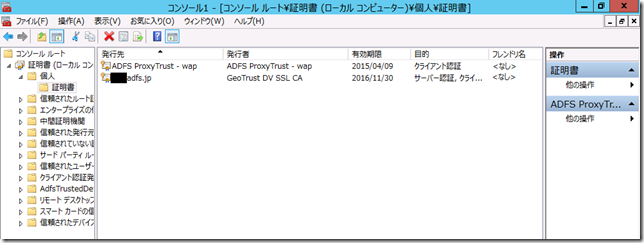

・SSL証明書の用意

・Office365で使うドメインの登録

・ディレクトリ同期のアクティブ化

・ADFSサーバーやWebアプリケーションプロキシにアクセスするためのDNSレコード

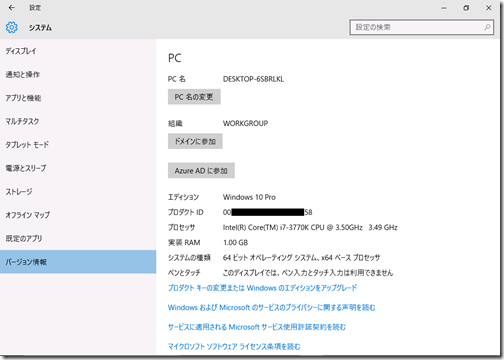

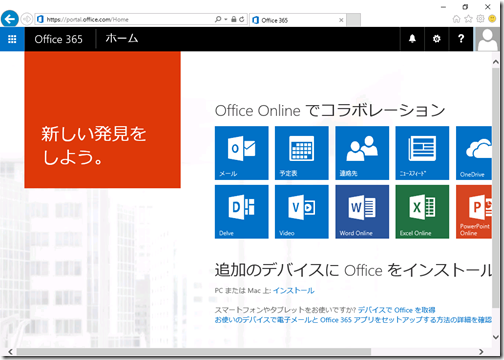

ということですので、SSL証明書は商用認証局から購入しておくこと、

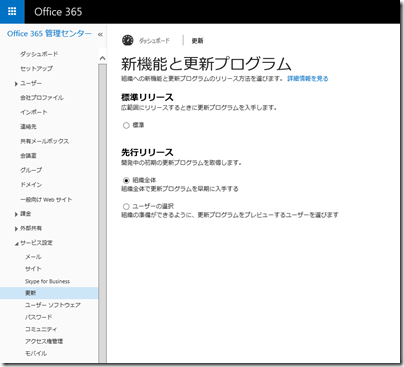

Office365で使うドメインの登録とディレクトリ同期のアクティブ化はそれぞれ

Office365管理センター(https://portal.office.com)で設定しておきましょう。

また、DNSレコードはActive Directory用のDNSサーバーと外部公開しているDNSサーバーにそれぞれSSL証明書の名前と同じ名前のレコードを登録してください。

それが完了したらAADConnectを使ってシングルサインオン環境の構築開始です。

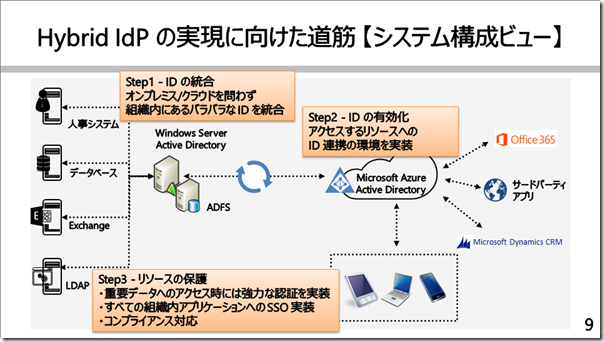

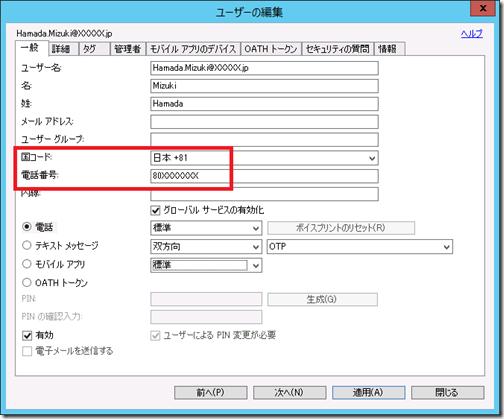

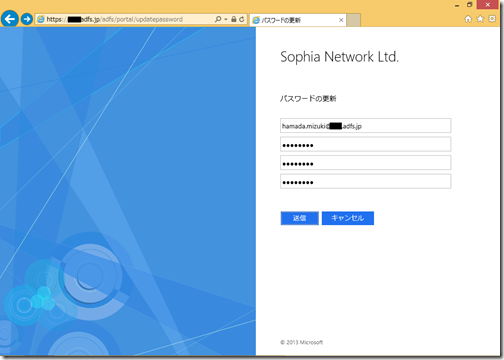

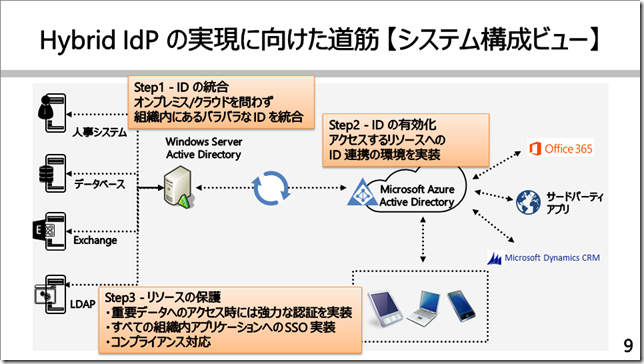

今回構築するのは以下の図のうち、ディレクトリ同期サーバー、AD FS、Webアプリケーションプロキシの3つのサーバーです。

![mstepEMS-v1.2 mstepEMS-v1.2]()

■ ■ ■

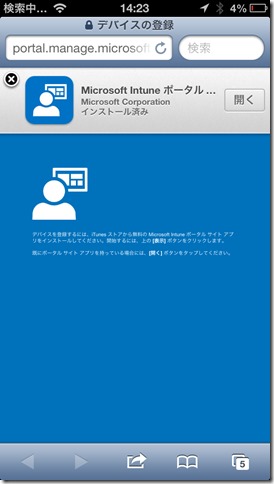

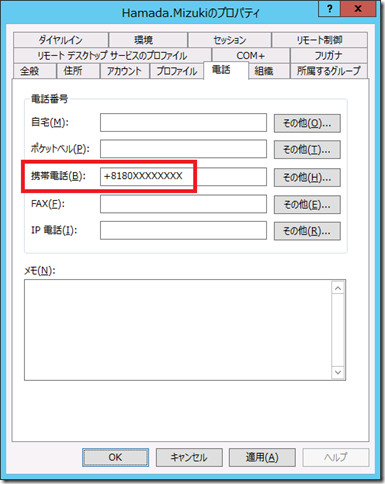

まず、AADConnectツールですが、マイクロソフトのダウンロードセンターからダウンロードしておきます。

この投稿を執筆している時点では英語版だけがダウンロード可能です。

![image image]()

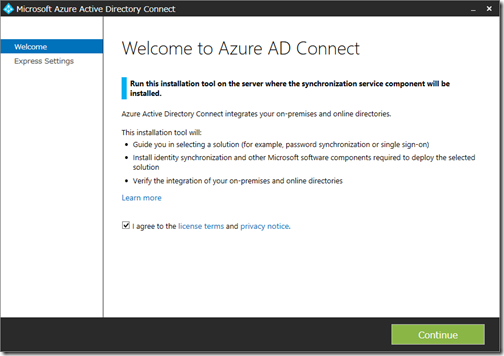

ダウンロードしたら、ディレクトリ同期ツールをインストールするWindows Server 2012 R2サーバー上で、実行します。ウィザードの最初の画面では使用許諾契約のチェックをつけてContinueをクリック

![AADC03 AADC03]()

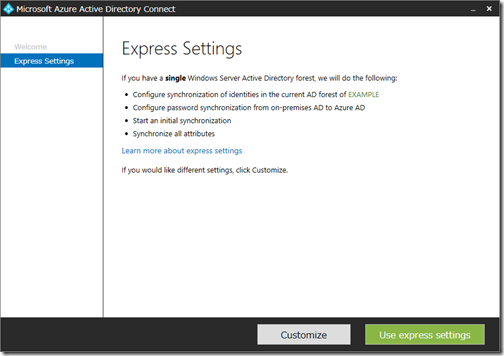

Express Settingsとは、ディレクトリ同期ツール(AADSync)だけをインストールするオプションです。ですが、今回はADFSもインストールするので、Customizeをクリック

![AADC05 AADC05]()

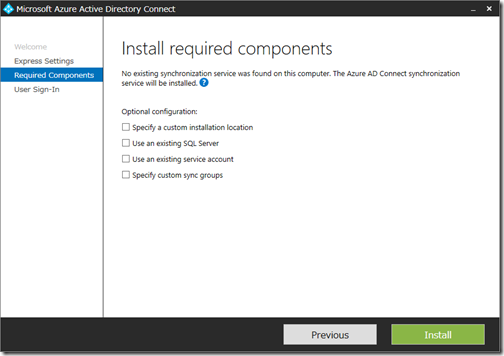

Install requied componentsでは、ディレクトリ同期ツールをインストールするときのインストールオプションを選択できます。今回は何も選択せずにInstallをクリック

![AADC10 AADC10]()

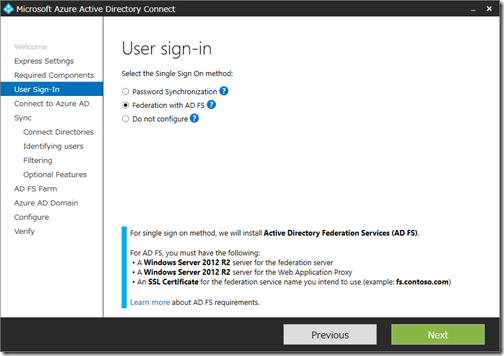

User sign-inではOffice365へのサインイン方法を選択します。ここではADFSを使うので、Federation with AD FSを選択して、Nextをクリック

![AADC13 AADC13]()

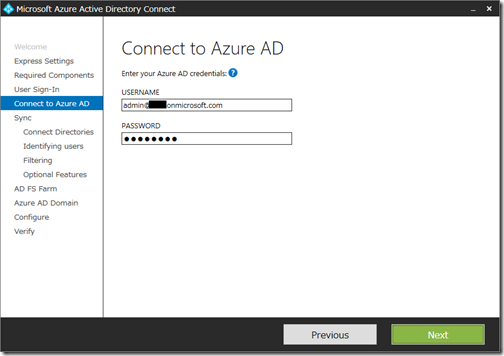

Connect to Azure ADでは、Azure AD(Office365)管理者の資格情報を入力し、Nextをクリック

![image image]()

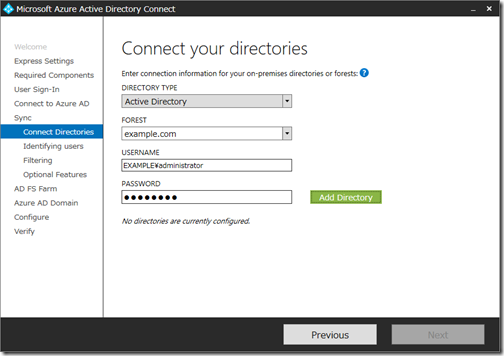

Connect your directoriesでは、シングルサインオンに使うActive Directoryドメイン(フォレスト)の名前と管理者の資格情報を入力して、Add Directoryをクリック

![AADC15 AADC15]()

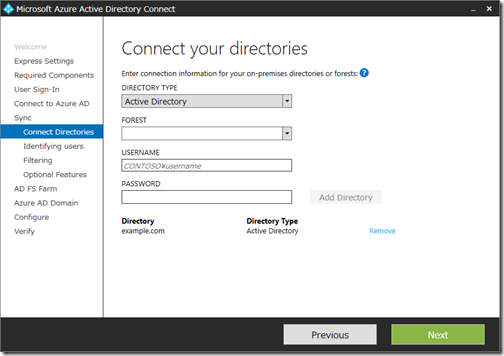

すると、フォレストが登録されます。フォレストは複数登録することも可能です。登録が完了したら、Nextをクリック

![AADC16 AADC16]()

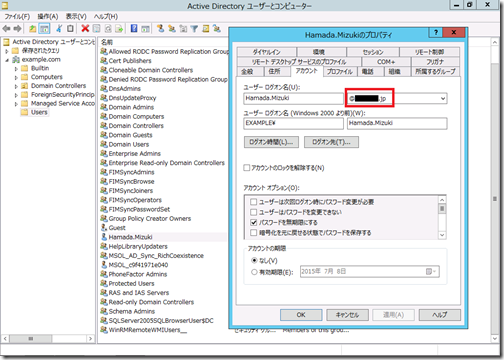

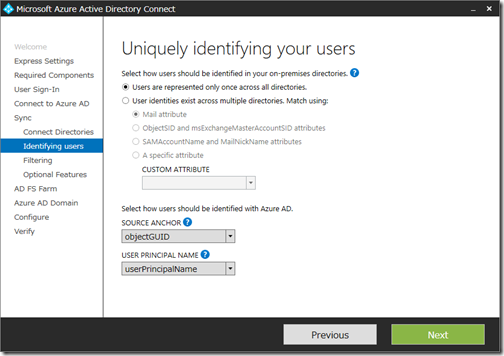

Uniquely identifying your usersでは、ディレクトリ同期によって同期されたユーザーをADとAzure ADでどのような属性を使ってマッピングするか選択します。

Users are represented only once across all directoriesを選択すれば、デフォルト設定でのシングルサインオンになりますし、

User identities exist across multiple directoriesを選択すれば、任意の属性を利用したシングルサインオン(いわゆるAlternate Login ID)になります。

ここでは前者を選択して、Nextをクリック

![AADC17 AADC17]()

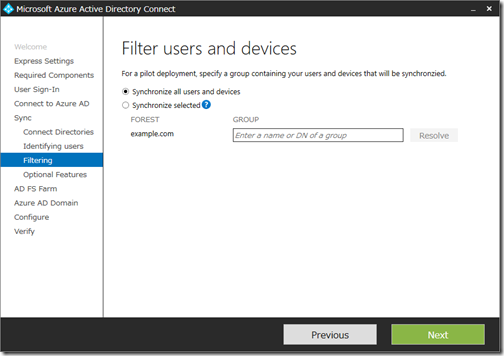

Filter users and devicesでは、同期対象となるグループを選択できます。ここでは特に設定せず、Nextをクリック

![AADC19 AADC19]()

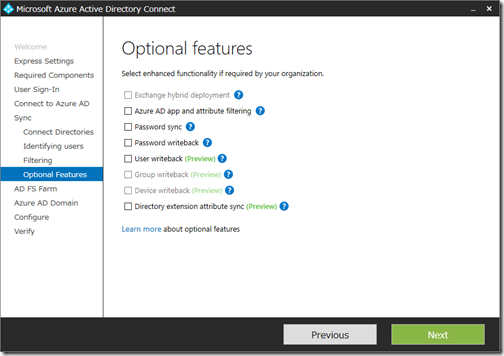

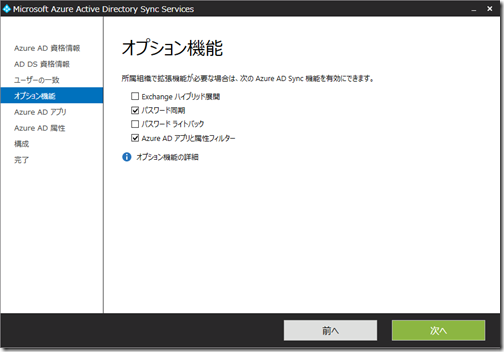

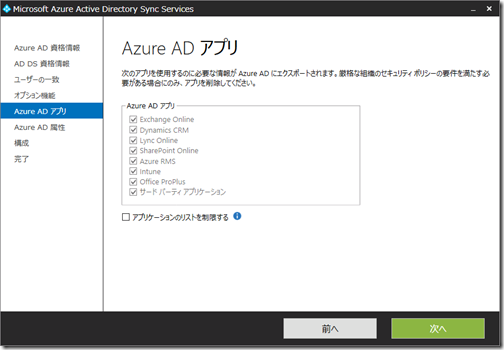

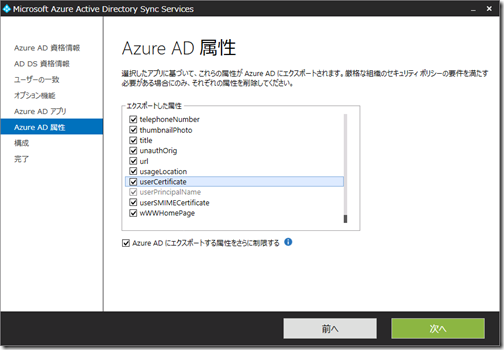

Optional featuresでは、同期対象となる属性や同期方法(片方向の同期または両方向の同期)などを選択できます。ここでは特に設定せず、Nextをクリック

![AADC20 AADC20]()

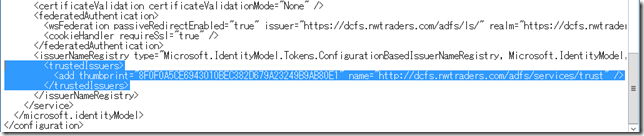

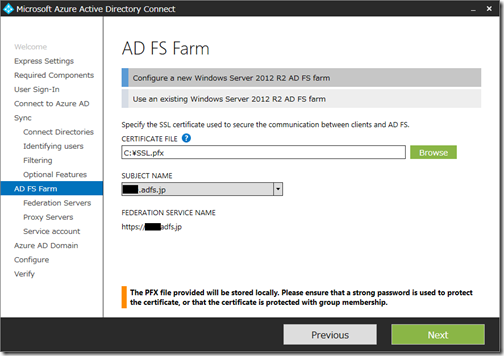

AD FS Farmでは、これからインストールするADFSサーバーを新規ファームとするか、既存のファームに追加するか選択します。

新規ファームの場合は、使用するSSL証明書ファイル(PFX形式)を指定します。

設定したらNextをクリック

![image image]()

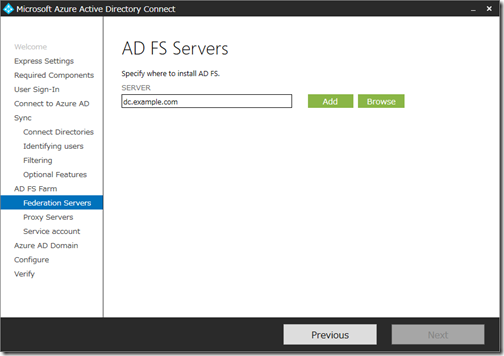

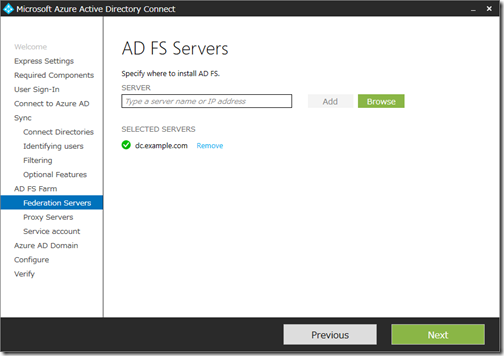

ADFSサーバーをインストールするサーバー名を指定してAddをクリック

![AADC25 AADC25]()

インストールするADFSサーバーは複数指定することが可能です。インストールするサーバーをすべて指定したらNextをクリック

![AADC26 AADC26]()

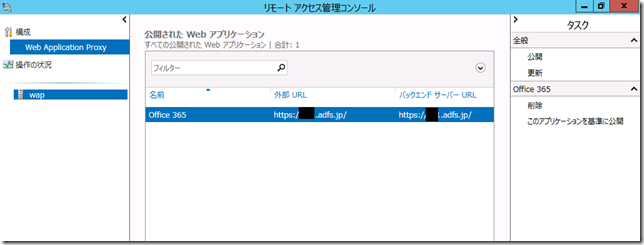

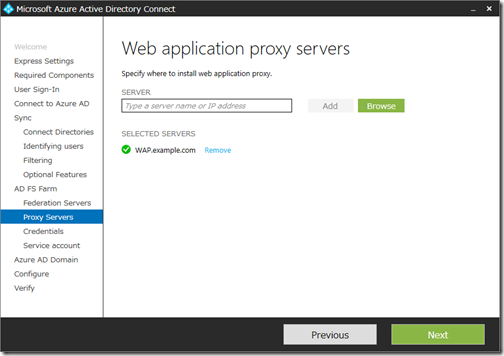

Web application proxy serversでは、WAPをインストールするサーバーを指定します。

こちらも複数のサーバーを指定可能です。インストールするサーバーをすべて指定したらNextをクリック

![AADC40 AADC40]()

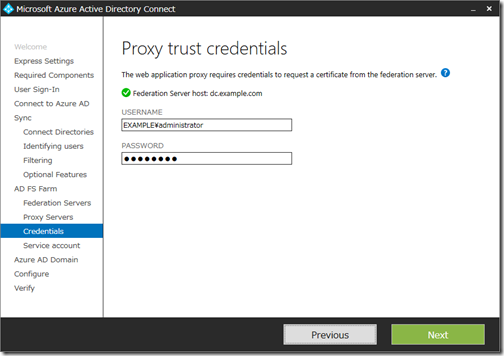

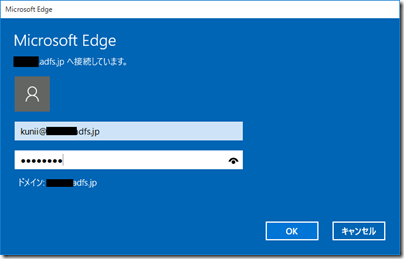

Proxy trust credentialsでは、WAPからADFSサーバーに接続するときの資格情報を入力します。入力したらNextをクリック

![AADC41 AADC41]()

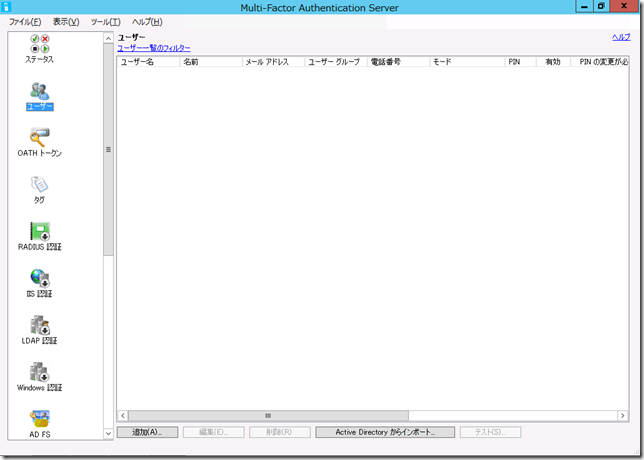

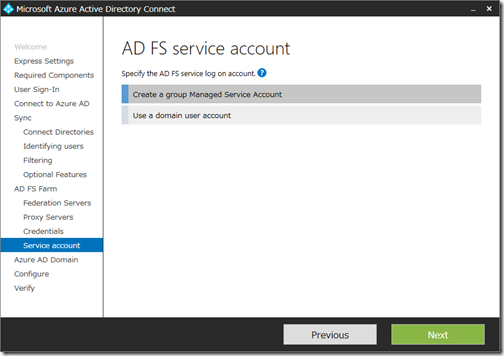

AD FS service accountではADFSサーバーのサービスアカウントを指定します。ここでは、group Managed Service Account(グループで管理されたサービスアカウント:gMSA)を使用するので、Create a group Managed Service Accountを選択してNextをクリック

![AADC42 AADC42]()

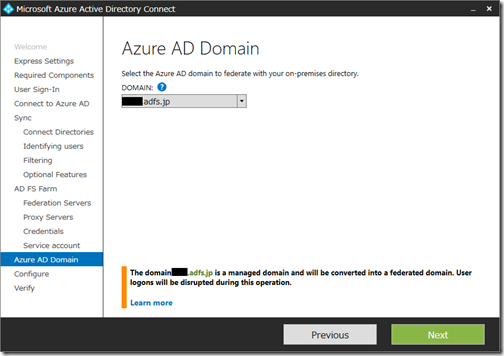

Azure AD Domainでは、シングルサインオン対象となるドメイン名を選択して、Nextをクリック

![image image]()

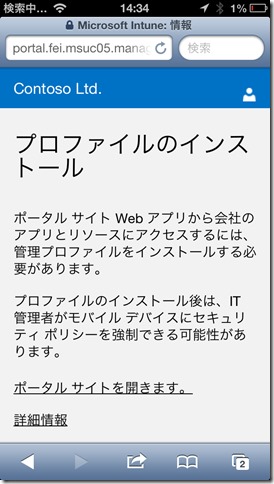

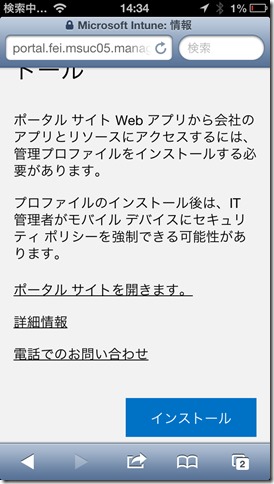

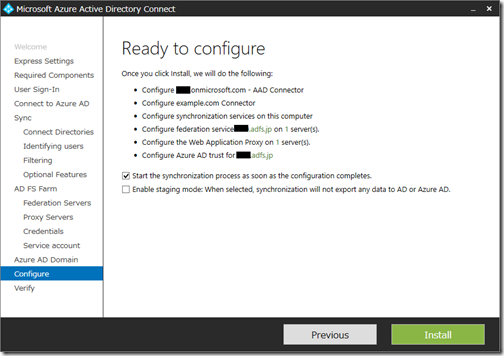

ここまでで設定は完了です。Installをクリックして構築開始です。

![image image]()

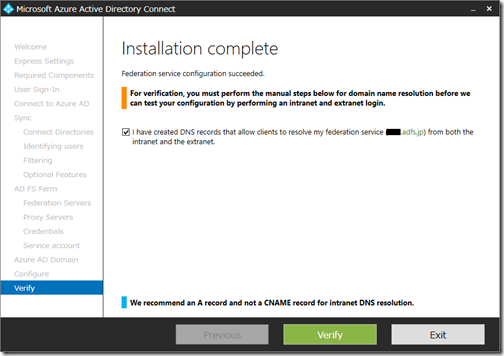

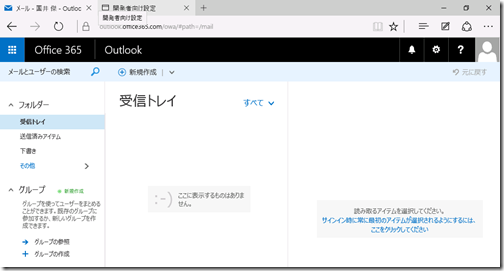

しばらくすると、設定完了します。最後に接続確認を行うので、ウィザード画面のチェックをつけて、Verifyをクリック

![image image]()

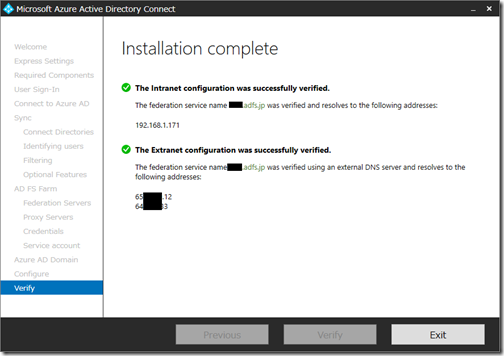

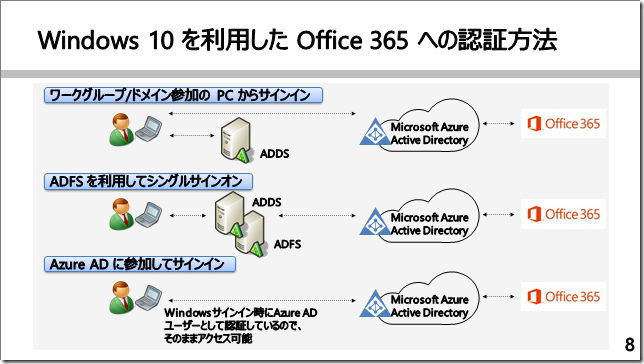

接続確認が完了すると、下のような画面が表示されます。Exitをクリックして完了です。

![image image]()

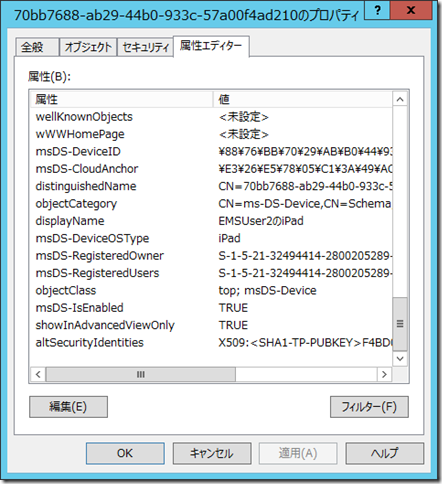

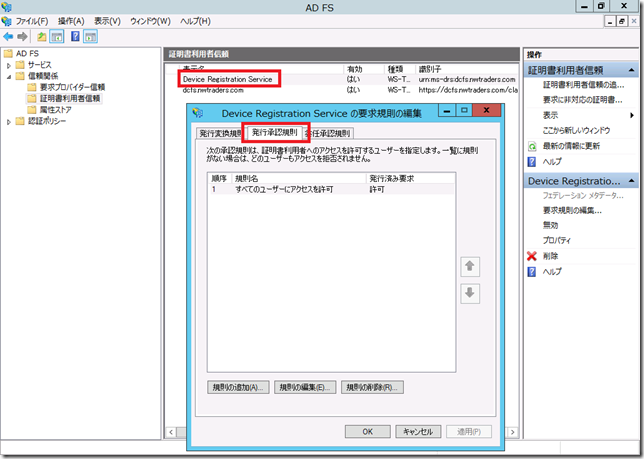

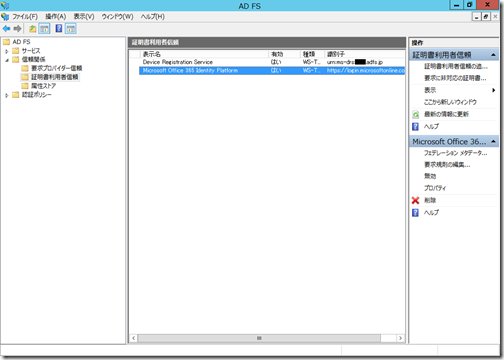

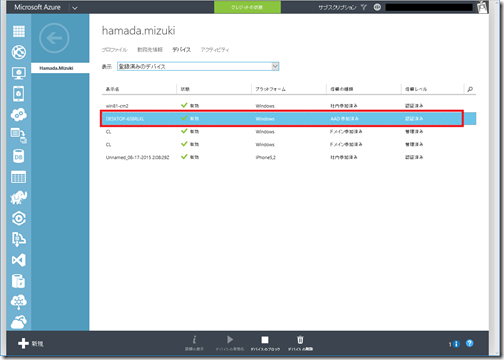

インストールが完了したのち、ADFS管理ツールを開くと、Office365のシングルサインオン設定ができていることが確認できます。

![image image]()

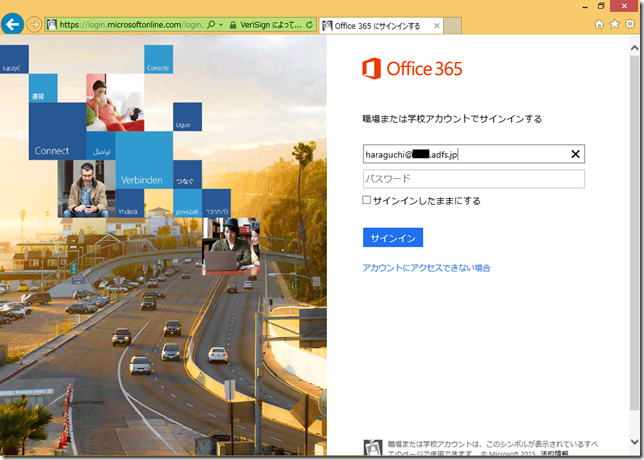

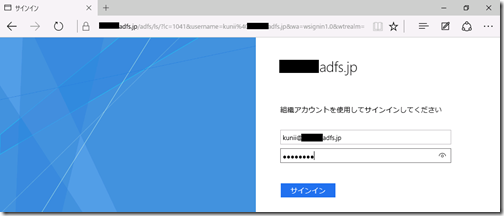

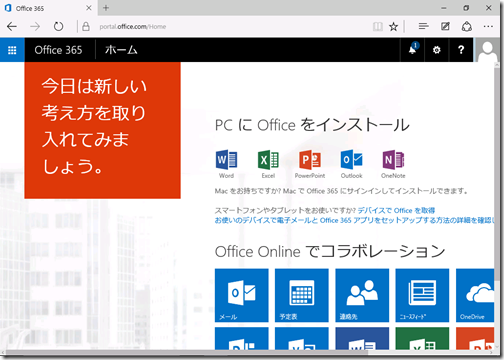

また、シングルサインオンも手動で設定したときと同じようにできていることが確認できます。

![image image]()

以上です。

今までのADFSサーバーの構築手順をご存知の方であれば、ずいぶんと簡単になったことがわかります。

また、ADFSサーバーやWebアプリケーションプロキシの複数台構成も可能ですし、

ディレクトリ同期サーバーとADFSサーバーやWebアプリケーションプロキシは別々のサーバーになるように構成することも可能なので、現実的な運用で利用する構成がAADConnectでできることがわかります。

一方で、ウィザードで構成が出来上がっても、うまく通信できないときのトラブルシューティングを行ったり、この構成をベースにして他のサービスまでシングルサインオン環境を構築したい場合には、ADFSやAzure ADに関する基礎的な知識が必要になることは言うまでもありません。

クリエ・イルミネート社と共同で開催しているOffice365ユーザー認証ベストプラクティストレーニングコースでは、基礎的な知識からじっくり学習していただけるコンテンツと学習環境を整えておりますので、これからOffice365のシングルサインオンを実装される方、Office365に限らずADFSやAzure ADを利用したシングルサインオン環境を構築したい方はご参加いただくことをお勧めします。